No dia 12 de maio, o mundo testemunhou as consequências de um ciberataque massivo em nível global, fazendo cerca de 300 mil vítimas em mais de 150 países. Outro grande ataque estava previsto para julho, porém diversas empresas amanheceram hoje com sistemas interrompidos, especialmente na Rússia, Ucrânia, Países Baixos, Espanha, Dinamarca, Índia, Noruega, Alemanha, França, Espanha, entre outros. No Brasil, há relatos de panes em alguns hospitais.

Conhecido como Petya, o ransomware está explorando uma vulnerabilidade do SMB (Server Message Block), segundo o Centro Suíço de Relatórios e Análises para Garantia de Informação. O mesmo vírus já foi responsável por interrupções de sistemas em 2016.

O conselheiro do ministro do Interior da Ucrânia, Anton Gerashchenko, disse numa rede social que o objetivo do ataque é tentar desestabilizar. Segundo ele, as ações teriam partido da Rússia.

Impacto mundial

A Rosneft, principal produtora de petróleo da Rússia, disse que servidores foram atingidos por um ciberataque, porém a produção da commodity não foi afetada. Segundo um porta-voz, a companhia recorreu a um sistema reserva de processamento de produção e nem a fabricação de petróleo nem a de refinamento foi interrompida.

Uma empresa de mídia ucraniana revelou que computadores foram bloqueados e um pedido de resgate de 300 dólares em bitcoins foi feito para recuperar o acesso aos arquivos. Outras companhias incluem a gigante de metais russa Evraz, a empresa de materiais de construção francesa Saint Gobain e a maior agência de publicidade do mundo, WPP.

A empresa de alimentos Mondelez Internacional também disse que sua equipe em diferentes regiões estava com problemas técnicos. Há relatos de que aeroporto internacional da Ucrânia, bem como a companhia de transporte marítimo A.P. Moller-Maersk também estariam sofrendo panes.

O Banco Central ucraniano informou que bancos comerciais e públicos do país, assim como empresas privadas, foram alvo de ataques cibernéticos por meio de um “vírus desconhecido”. Segundo o BC, essas instituições estão tendo dificuldades com serviços aos clientes e operações bancárias.

No Brasil, há notícias de dois hospitais atingidos: Hospital do Câncer, em Jales, e em Fernandópolis, ambas no estado do São Paulo. Porém, possivelmente há mais empresas atingidas não noticiadas.

O que se sabe até agora

A empresa de segurança digital Group-IB, com sede em Moscou, disse que os hackers exploraram o código desenvolvido pela Agência de Segurança Nacional dos Estados Unidos (NSA), que foi vazado e usado no ataque do vírus WannaCry que causou uma interrupção global em maio.

Pesquisadores de empresas da área de segurança cibernética identificaram o vírus como Petya, um malware que torna os computadores inoperantes, criptografando discos rígidos e exigindo resgates em troca de uma chave digital para restaurar o acesso.

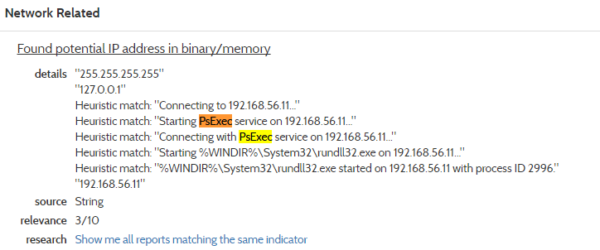

Para Carlos Borges, especialista em cibersegurança do Arcon Labs, laboratório da Arcon, não há uma relação direta entre esse ataque Petya e o WannaCry, apenas pequenas semelhanças. “Ambos são ataques de ransomware que exploram a vulnerabilidade Eternal Blue e se espalharam pelo mundo”. Diferentemente do WannaCry, ele utiliza, além do Eternal Blue, PSEXEC e WMI, que são softwares de administração de sistemas, subvertidos para uma função maliciosa.

Segundo Borges, ainda é cedo para atribuir o Petya a algum grupo de cibercriminosos. “O Petya é um ‘Ransomware As a Service’ e pode ser adquirido pela Deep Web. Dessa forma, ele pode ter sido obtido por qualquer grupo ou entidade e ter tido parte de seu código alterado”.

Na visão do especialista, esta família de ransomware já é conhecida há algum tempo e teve melhorias nesta versão. Mesmo que os patches do Eternal Blue tenham sido instalados, é possível que a infecção se espalhe por conta da implementação do WMI e PSEXEC.

Como o ransomware Petya usa o PSEXEC:

Como o ransomware Petya usa o WMI:

A tela do ransomware Petya, o que aparece quando ele reinicia o computador:

Qual será a dimensão do ataque?

Vinicius Bortolini, Security Engineer Manager da Check Point Software Technologies, acredita que há chances desse ataque ser maior que o anterior por “não existir um kill switch como o do WannaCry”. “O malware criptografa as tabelas MFT (Master File Tree) para partições NTFS e sobrescreve o MBR (Master Boot Record) com um bootloader mostrando uma nota de resgate e evita que as vítimas iniciem seu computador”, explica.

Para o executivo, o Petya é similar ao WannaCry, que utiliza uma vulnerabilidade no SMB para movimento lateral, mas há relatos do spread ocorrer sem o exploit EternalBlue mesmo com o patch MS17-010 aplicado através de wmic e psexec”.

Bortolini comenta também que foi observado uma infecção do malware Loki-Bot: um arquivo RTF baixa um arquivo xls corrompido que contém um java script malicioso, que por sua vez busca um executável em outro local. O executável é o Loki-Bot.

O que pode ser feito no momento?

Vinicius Bortolini dá as seguintes recomendações de segurança no momento:

· Bloqueio de comunicação nos serviços SMB e WMIC que utilizam portas TCP 135, 445, 1024-1035

· Evite reboot dos equipamentos: shutdown /a

· Bloqueio de downloads de arquivos .exe

1. Bloquear o e-mail

wowsmith123456@posteo.net

2. Bloquear os domínios:

http://mischapuk6hyrn72.onion/

http://petya3jxfp2f7g3i.onion/

http://petya3sen7dyko2n.onion/

http://mischa5xyix2mrhd.onion/MZ2MMJ

http://mischapuk6hyrn72.onion/MZ2MMJ

http://petya3jxfp2f7g3i.onion/MZ2MMJ

http://petya3sen7dyko2n.onion/MZ2MMJ

http://benkow.cc/71b6a493388e7d0b40c83ce903bc6b04.bin

COFFEINOFFICE.XYZ

3. Bloquear os IPs:

95.141.115.108

185.165.29.78

84.200.16.242

111.90.139.247

4. Aplicar os patches:

Microsoft Windows Eternalchampion SMB Remote Code Execution

Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0148)

Microsoft Windows Remote Desktop Protocol Denial of Service (MS15-030; CVE-2015-0079)

Microsoft Windows EternalBlue SMB Remote Code Execution

Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

5. Disable SMBv1

6. Atualização dos indicadores

a809a63bc5e31670ff117d838522dec433f74bee

bec678164cedea578a7aff4589018fa41551c27f

d5bf3f100e7dbcc434d7c58ebf64052329a60fc2

aba7aa41057c8a6b184ba5776c20f7e8fc97c657

0ff07caedad54c9b65e5873ac2d81b3126754aac

51eafbb626103765d3aedfd098b94d0e77de1196

078de2dc59ce59f503c63bd61f1ef8353dc7cf5f

7ca37b86f4acc702f108449c391dd2485b5ca18c

2bc182f04b935c7e358ed9c9e6df09ae6af47168

1b83c00143a1bb2bf16b46c01f36d53fb66f82b5

82920a2ad0138a2a8efc744ae5849c6dde6b435d

myguy.xls EE29B9C01318A1E23836B949942DB14D4811246FDAE2F41DF9F0DCD922C63BC6

BCA9D6.exe 17DACEDB6F0379A65160D73C0AE3AA1F03465AE75CB6AE754C7DCB3017AF1FBD

*Com informações da agência Reuters